Cómo explotar la vulnerabilidad Zerologon

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

En este artículo, os muestro cómo es posible manipular los mensajes de otras personas en WhatsApp, explotando para ello un bug que a día de hoy sigue funcionando.

En este artículo, os muestro cómo es posible manipular los mensajes de otras personas en WhatsApp, explotando para ello un bug que a día de hoy sigue funcionando.

En el siguiente artículo, os muestro una forma de mantener conversaciones encubiertas sin que quede registro en el historial de conversaciones de WhatsApp. De esta forma, dos personas pueden mantener una conversación mediante la lectura de logs a tiempo de escritura sin necesidad de enviar el mensaje.

En el siguiente artículo, os muestro una forma de mantener conversaciones encubiertas sin que quede registro en el historial de conversaciones de WhatsApp. De esta forma, dos personas pueden mantener una conversación mediante la lectura de logs a tiempo de escritura sin necesidad de enviar el mensaje.

Hoy os vengo a mostrar un bypassing de lo más absurdo en la plataforma de Chatroulette. Supongo que sabréis que a la hora de entrar en Chatroulette se lleva a cabo una especie de validación, donde te piden que sonrías para que tu cara quede registrada en el sistema y posteriormente puedas acceder. Pues atentos a la jugada.

Hoy os vengo a mostrar un bypassing de lo más absurdo en la plataforma de Chatroulette. Supongo que sabréis que a la hora de entrar en Chatroulette se lleva a cabo una especie de validación, donde te piden que sonrías para que tu cara quede registrada en el sistema y posteriormente puedas acceder. Pues atentos a la jugada.

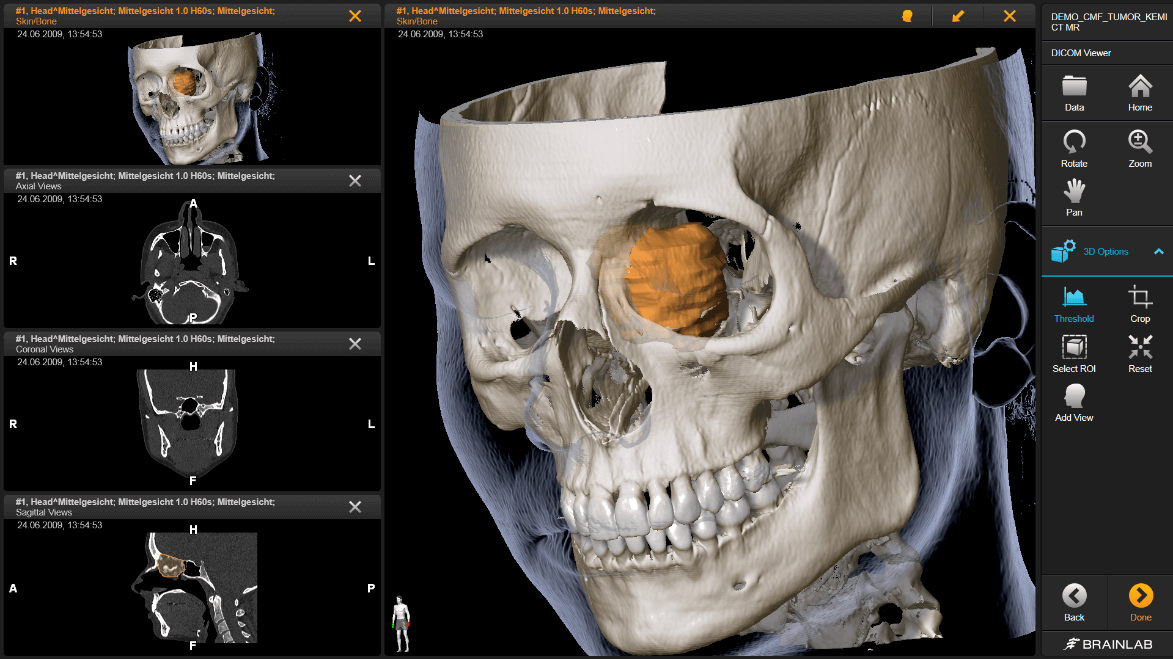

Durante los últimos meses, hemos visto noticias por todos lados de datos médicos de pacientes los cuales han quedado expuestos por internet. Es algo alarmante pero no sorprendente teniendo en cuenta cómo está la seguridad a día de hoy. En el siguiente artículo, os explico en qué consiste este gran fallo y cómo es posible que estos datos queden expuestos al alcance de cualquiera.

Durante los últimos meses, hemos visto noticias por todos lados de datos médicos de pacientes los cuales han quedado expuestos por internet. Es algo alarmante pero no sorprendente teniendo en cuenta cómo está la seguridad a día de hoy. En el siguiente artículo, os explico en qué consiste este gran fallo y cómo es posible que estos datos queden expuestos al alcance de cualquiera.

¿Te gustaría aprender a crear una antena casera de largo alcance para hackearlos a todos?, toma asiento que te lo explico.

¿Te gustaría aprender a crear una antena casera de largo alcance para hackearlos a todos?, toma asiento que te lo explico.

Recientemente me he sacado la certificación eWPTxv2, ¿qué tan difícil es?, ¿merece la pena pagar por esta certificación?

Recientemente me he sacado la certificación eWPTxv2, ¿qué tan difícil es?, ¿merece la pena pagar por esta certificación?

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Utilidad en Python para obtener una TTY totalmente interactiva mediante explotación web sin necesidad de entablarse una Reverse Shell.

Utilidad en Python para obtener una TTY totalmente interactiva mediante explotación web sin necesidad de entablarse una Reverse Shell.

En este artículo comparto algunos de los archivos que creamos en el vídeo ‘Cómo configurar un buen entorno de trabajo en Linux’ de mi canal de YouTube.

En este artículo comparto algunos de los archivos que creamos en el vídeo ‘Cómo configurar un buen entorno de trabajo en Linux’ de mi canal de YouTube.

Utilidad en Python para obtener una TTY totalmente interactiva mediante explotación web sin necesidad de entablarse una Reverse Shell.

Utilidad en Python para obtener una TTY totalmente interactiva mediante explotación web sin necesidad de entablarse una Reverse Shell.

Recientemente estuve en la h-c0n presentando la herramienta evilTrust. En este artículo, comento la utilidad de la herramienta para todos aquellos que la quieran probar. Gracias a los organizadores del evento por invitarme y a todos los presentes por la gran acogida.

Recientemente estuve en la h-c0n presentando la herramienta evilTrust. En este artículo, comento la utilidad de la herramienta para todos aquellos que la quieran probar. Gracias a los organizadores del evento por invitarme y a todos los presentes por la gran acogida.

En el siguiente artículo os comparto la herramienta FastTcpScan que nos desarrollamos en la máquina Hawk de la plataforma HackTheBox. Esta herramienta consiste en un escáner que permite detectar de forma rápida y precisa los puertos TCP que una máquina tiene abiertos.

En el siguiente artículo os comparto la herramienta FastTcpScan que nos desarrollamos en la máquina Hawk de la plataforma HackTheBox. Esta herramienta consiste en un escáner que permite detectar de forma rápida y precisa los puertos TCP que una máquina tiene abiertos.

Una máquina muy interesante la cual resolvemos en mi canal de YouTube. En este caso, os comparto el script Autopwn que nos habíamos configurado en Python, donde tras su ejecución se nos automatiza la intrusión y la escalada de privilegios mediante el uso de la librería pwn.

Una máquina muy interesante la cual resolvemos en mi canal de YouTube. En este caso, os comparto el script Autopwn que nos habíamos configurado en Python, donde tras su ejecución se nos automatiza la intrusión y la escalada de privilegios mediante el uso de la librería pwn.

Recientemente me he sacado la certificación eWPTxv2, ¿qué tan difícil es?, ¿merece la pena pagar por esta certificación?

Recientemente me he sacado la certificación eWPTxv2, ¿qué tan difícil es?, ¿merece la pena pagar por esta certificación?

Para aquellos interesados en certificarse de OSWP, por aquí os dejo una guía hecha por mi donde de manera desglosada comentamos cada uno de los puntos importantes a tener en cuenta de cara a la examinación.

Para aquellos interesados en certificarse de OSWP, por aquí os dejo una guía hecha por mi donde de manera desglosada comentamos cada uno de los puntos importantes a tener en cuenta de cara a la examinación.

Para aquellos interesados en certificarse de OSCP, por aquí os dejo una guía hecha por mi donde de manera desglosada comentamos cada uno de los puntos importantes a tener en cuenta de cara a la examinación.

Para aquellos interesados en certificarse de OSCP, por aquí os dejo una guía hecha por mi donde de manera desglosada comentamos cada uno de los puntos importantes a tener en cuenta de cara a la examinación.

En este artículo, os enseño a crear vuestro propio sistema Linux desde cero, tomando completo control de las cosas que se instalan y arrancando el sistema como una nueva distribución.

En este artículo, os enseño a crear vuestro propio sistema Linux desde cero, tomando completo control de las cosas que se instalan y arrancando el sistema como una nueva distribución.

En este artículo comparto algunos de los archivos que creamos en el vídeo ‘Cómo configurar un buen entorno de trabajo en Linux’ de mi canal de YouTube.

En este artículo comparto algunos de los archivos que creamos en el vídeo ‘Cómo configurar un buen entorno de trabajo en Linux’ de mi canal de YouTube.

En este artículo comparto algunos de los archivos que creamos en el vídeo ‘Cómo configurar un buen entorno de trabajo en Linux’ de mi canal de YouTube.

En este artículo comparto algunos de los archivos que creamos en el vídeo ‘Cómo configurar un buen entorno de trabajo en Linux’ de mi canal de YouTube.

Una máquina muy interesante la cual resolvemos en mi canal de YouTube. En este caso, os comparto el script Autopwn que nos habíamos configurado en Python, donde tras su ejecución se nos automatiza la intrusión y la escalada de privilegios mediante el uso de la librería pwn.

Una máquina muy interesante la cual resolvemos en mi canal de YouTube. En este caso, os comparto el script Autopwn que nos habíamos configurado en Python, donde tras su ejecución se nos automatiza la intrusión y la escalada de privilegios mediante el uso de la librería pwn.

Una máquina muy interesante la cual resolvemos en mi canal de YouTube. En este caso, os comparto el script Autopwn que nos habíamos configurado en Python, donde tras su ejecución se nos automatiza la intrusión y la escalada de privilegios mediante el uso de la librería pwn.

Una máquina muy interesante la cual resolvemos en mi canal de YouTube. En este caso, os comparto el script Autopwn que nos habíamos configurado en Python, donde tras su ejecución se nos automatiza la intrusión y la escalada de privilegios mediante el uso de la librería pwn.

En este artículo, os enseño a crear vuestro propio sistema Linux desde cero, tomando completo control de las cosas que se instalan y arrancando el sistema como una nueva distribución.

En este artículo, os enseño a crear vuestro propio sistema Linux desde cero, tomando completo control de las cosas que se instalan y arrancando el sistema como una nueva distribución.

En este artículo, os enseño a crear vuestro propio sistema Linux desde cero, tomando completo control de las cosas que se instalan y arrancando el sistema como una nueva distribución.

En este artículo, os enseño a crear vuestro propio sistema Linux desde cero, tomando completo control de las cosas que se instalan y arrancando el sistema como una nueva distribución.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

Mucho se está hablando acerca de la nueva vulnerabilidad Zerologon, pero… ¿realmente es crítica?. Lo analizaremos en detalle en este artículo.

¿Te gustaría aprender a crear una antena casera de largo alcance para hackearlos a todos?, toma asiento que te lo explico.

¿Te gustaría aprender a crear una antena casera de largo alcance para hackearlos a todos?, toma asiento que te lo explico.

¿Te gustaría aprender a crear una antena casera de largo alcance para hackearlos a todos?, toma asiento que te lo explico.

¿Te gustaría aprender a crear una antena casera de largo alcance para hackearlos a todos?, toma asiento que te lo explico.